INDUSTRIAL Y DE SERVICIOS CBTis

249

________________________________________

SEXTO SEMESTRE, CARRERA DE INFORMATICA

MODULO V

INSTALACION Y ADMINISTRACION DE REDES DE AREA LOCAL

SUBMODULO 1

1.- Construcción de Una Red de Área Local

1.- Construcción de Una Red de Área Local

SUBMODULO 2

2.- Administración de los Recursos de una Red

Este Blog les facilitara el estudio y comprensión de una Red LAN

SUBMODULO 1 Construcción de Una Red de Área Local

1.- DISEÑAR UNA RED DE AREA LOCAL

1.1. Interpretar las arquitecturas de redes de computadoras.

1.3. Señalar las topologías de redes de computadoras.

1.4. Identificar los componentes de una red de área local

Anexos:

Tecnología Ethernet

Elaboración de un Cable de red

1.5. Definir las características de una red de área local de acuerdo a las necesidades del cliente.

2.- INSTALAR UNA RED DE AREA LOCAL DE ACUERDO A LAS NECESIDADES DEL CLIENTE

2.1 SELECCIONAR LA TOPOLOGIA DE RED

2.1. Topología de una red

La

topología de una red define únicamente la distribución del cable que

interconecta los diferentes ordenadores, es decir, es el mapa de distribución

del cable que forma la intranet.

Define

cómo se organiza el cable de las estaciones de trabajo. A la hora de instalar

una red, es importante seleccionar la topología más adecuada a las necesidades

existentes.

Hay una serie de factores a tener en cuenta a la hora de decidirse por una

topología de red concreta y son:

- La distribución de los equipos a interconectar.

- El tipo de aplicaciones que se van a ejecutar.

- La inversión que se quiere hacer.

- El costo que se quiere dedicar al mantenimiento y actualización de la red

local.

- El tráfico que va a soportar la red local.

- La capacidad de expansión. Se debe diseñar una intranet teniendo en

cuenta la escalabilidad.

No

se debe confundir el término topología con el de arquitectura. La arquitectura

de una red engloba:

- La topología.

- El método de acceso al cable.

- Protocolos de comunicaciones.

Actualmente

la topología está directamente relacionada con el método de acceso al cable,

puesto que éste depende casi directamente de la tarjeta de red y ésta depende

de la topología elegida.

2.1.1. Topología física

Es la forma en la que el cableado se realiza en una red. Existen tres

topologías físicas puras:

- Topología en bus.

- Topología en estrella.

2.1.1. A) Topología lógica

- Topología bus-estrella: implementa una topología en bus

a través de una estrella física.

2.2 MEDIOS DE TRANSMISION FISICA

INTRODUCCIÓN

Las redes de transmisión pueden mantener

comunicados simultáneamente a dos o mas usuarios, por lo que cuando se trata de

compartir datos, las posibilidades son ilimitadas.

Pero, para compartir datos en forma óptima, se

necesita que cada uno de los componente de la red, este correctamente conectado

a ella.

Para tal efecto se utilizan diferentes medios

físicos de transmisión, en los cuales se ahondará en este informe.

El medio físico viene a ser básicamente el

"cable" que permite la comunicación y transmisión de datos, y que

define la transmisión de bits a través de un canal. Esto quiere decir que

debemos asegurarnos que cuando un punto de la comunicación envía un bit 1, este

se reciba como un bit 1, no como un bit 0.

Para conectar físicamente una red se utilizan

diferentes medios de transmisión.

A continuación veremos cómo se trabaja con los

medios de transmisión en las redes LAN, en donde por lo general se utilizan

cables.

El cable es el medio a través del cual fluye la

información a través de la red. Hay distintos tipos de cable de uso común en

redes LAN. Una red puede utilizar uno o más tipos de cable, aunque el tipo de

cable utilizado siempre estará sujeto a la topología de la red, el tipo de red

que utiliza y el tamaño de esta.

Estos son los tipos de cable más utilizados en

redes LAN:

Cable de par trenzado sin apantallar

Este tipo de cable es el más utilizado. Tiene una

variante con apantallamiento pero la variante sin apantallamiento suele ser la

mejor opción para una PYME.

La calidad del cable y consecuentemente la cantidad

de datos que es capaz de transmitir varían en función de la categoría del

cable. Las categorías van desde el cable de teléfono, que solo transmite la voz

humana, a el cable de categoría 5 capaz de transferir 100Megabytes por segundo.

Categorías

UTP

Tipo

|

Uso

|

Categoría1

|

Voz (Cable de

teléfono)

|

Categoría 2

|

Datos a 4 Mbps

|

Categoría 3

|

Datos a10 Mbps

|

Categoría 4

|

Datos a 20

Mbps/16 Mbps

|

Categoría 5

|

Datos a 100 Mbps

|

La diferencia entre las distintas categorías es la

tirantez. A mayor tirantez mayor capacidad de transmisión de datos. Se

recomienda el uso de cables de Categoría 3 o 5 para la implementación de redes

en PYMES (pequeñas y medianas empresas). Es conveniente sin embargo utilizar

cables de categoría 5 ya que estos permitirán migraciones de tecnologías 10Mb a

tecnología 100 Mb.

El estándar para conectores de cable UTP es el

RJ-45. Se trata de un conector de plástico similar al conector del cable

telefónico. La siglas RJ se refieren al estándar Registred Jack, creado por la

industria telefónica. Este estándar define la colocación de los cables en su

pin correspondiente.

Conector RJ-45

Cable de par trenzado apantallado

Una de las desventajas del cable UTP es que es

susceptible a las interferencias eléctricas. Para entornos con este problema

existe un tipo de cable UTP que lleva apantallamiento, esto es, protección

contra interferencias eléctricas.

El cable coaxial contiene un conductor de cobre en

su interior. Este va envuelto en un aislante para separarlo de un apantallado

metálico con forma de rejilla que aísla el cable de posibles interferencias

externas.

Cable Coaxial

Aunque la instalación del cable coaxial es más complicada que la del UTP, este tiene un alto grado de resistencia a las interferencias. Por otra parte también es posible conectar distancias mayores que con los cables de par trenzado. Existen dos tipos de cable coaxial, el fino y el grueso conocidos como thin coaxial y thick coaxial.

Con frecuencia se pueden escuchar referencias al cable coaxial fino como thinnet o 10Base2. Esto hace referencia a una red de tipo Ethernet con un cableado coaxial fino, donde el 2 significa que el mayor segmento posible es de 200 metros, siendo en la práctica reducido a 185 m.

El cable coaxial es muy popular en las redes con topología de BUS.

Con frecuencia se pueden escuchar referencias al

cable coaxial grueso como thicknet o 10Base5. Esto hace referencia a una red de

tipo Ethernet con un cableado coaxial grueso, donde el 5 significa que el mayor

segmento posible es de 500 metros.

El cable coaxial grueso tiene una capa plástica adicional que protege de la humedad al conductor de cobre. Esto hace de este tipo de cable una gran opción para redes de BUS extensas, aunque hay que tener en cuenta que este cable es difícil de doblar.

Conector para cable coaxial

El más usado es el conector BNC.

BNC son las siglas de Bayone-Neill-Concelman. Los

conectores BNC pueden ser de tres tipos: normal, terminadores y conectores en

T.

conector

Cable de fibra óptica

El cable de fibra óptica consiste en un centro de

cristal rodeado de varias capas de material protector. Lo que se transmite no

son señales eléctricas sino luz con lo que se elimina la problemática de las

interferencias. Esto lo hace ideal para entornos en los que haya gran cantidad

de interferencias eléctricas. También se utiliza mucho en la conexión de redes

entre edificios debido a su inmunidad a la humedad y a la exposición solar.

Con un cable de fibra óptica se pueden transmitir

señales a distancias mucho mayores que con cables coaxiales o de par trenzado.

Además, la cantidad de información capaz de transmitir es mayor por lo que es

ideal para redes a través de las cuales se desee llevar a cabo videoconferencia

o servicios interactivos. El coste es similar al cable coaxial pero las

dificultades de instalación y modificación son mayores. En algunas ocasiones

escucharemos 10BaseF como referencia a este tipo de cableado.

Características de la fibra óptica

El aislante exterior está hecho de teflón o PVC.

Fibras Kevlar ayudan a dar fuerza al cable y hacer

más difícil su ruptura.

Cable de fibra óptica

Se utiliza un recubrimiento de plástico para

albergar a la fibra central.

El centro del cable está hecho de cristal o de

fibras plásticas.

Conectores para fibra óptica

El conector de fibra óptica más utilizado es el

conector ST. Tiene una apariencia similar a los conectores BNC. También se

utilizan, cada vez con más frecuencia conectores SC, de uso mas fácil

Conectores y adaptadores para la fibra óptica

Resumen

de tipos de cables

Especificación

|

Tipo de Cable

|

Longitud Máxima

|

10BaseT

|

U T P

|

100 mts.

|

10Base2

|

Coaxial

Delgado

|

185 mts.

|

10Base5

|

Coaxial

grueso

|

500 mts.

|

10BaseF

|

Fibra Óptica

|

2000 mts.

|

Redes LAN sin cableado

No todas las redes se implementan sobre un

cableado. Existen redes que utilizan señales de radio de alta frecuencia o

haces infrarrojos para comunicarse. Cada punto de la red tiene una antena desde

la que emite y recibe. Para largas distancias se pueden utilizar teléfonos

móviles o satélites.

Este tipo de conexión está especialmente indicada

para su uso con portátiles o para edificios viejos en los que es imposible

instalar un cableado.

Las desventajas de este tipo de redes es sus altos

costes, su susceptibilidad a las interferencias electromagnéticas y la baja

seguridad que ofrecen. Además son más lentas que las redes que utilizan

cableado.

Hemos visto los medios más comunes de transmisión

de datos en las redes LAN, ahora veremos los medios mas comunes en las redes

WAN

REDES DE ÁREA EXTENDIDA, WAN

Para redes de área extendida (WAN), los medios

físicos de transmisión comunes son:

COMUNICACIÓN POR MICROONDAS.

Microondas se llaman las ondas de radio que van de

una antena parabólica a otra, sirven básicamente para comunicaciones de vídeo o

telefónicas. La movilidad que pueden caracterizar estos equipos y el ahorro

económico que produce el hecho de no tender cable a cada sitio en que quiera

enviarse o recibir la información hace de esta técnica una de las más usadas

para comunicaciones móviles.

Uno de los inconvenientes de la transmisión vía

microondas es que las comunicaciones se ven afectadas por el estado del clima.

COMUNICACIÓN POR SATÉLITE.

Los satélites de comunicación son enormes

repetidores de microondas localizados en el cielo. Están constituidos por uno o

más dispositivos recepto-transmisores, cada uno de los cuales capta y

re-transmite la señal de microondas . El flujo dirigido hacia abajo puede ser

muy amplio y cubrir una parte significativa de la superficie de la tierra, o

bien puede ser estrecho y cubrir un área de cientos de kilómetros de diámetro.

Los satélites de comunicación tienen varias

propiedades que son completamente diferentes de las que presentan los enlaces

terrestres punto a punto. Por ejemplo, aún cuando las señales que van o vienen

del satélite viajan a la velocidad de la luz (300.000 Km/s), éstas introducen

un retardo substancial al recorrer la distancia total como consecuencia del

tiempo que tarda la información en ir y venir.

Conclusión

Como hemos visto, existen diferentes tipos de

medios de transmisión de datos que permiten la implementación de redes.

El medio de transmisión que se utilice va a

depender exclusivamente de el tipo de red que se pretenda crear y del dinero

que se tenga presupuestado gastar.

Pero en cualquier caso la creación de redes va a ir

orientada a satisfacer una necesidad básica de la humanidad, que es

comunicarse.

- Red de transmisión de datos: Se denomina red al

conjunto de equipos informáticos que se encuentran comunicados físicamente

entre sí, con el fin de compartir datos.

- Redes LAN: (local área network) red de área

local, son redes que se encuentran en un espacio físico limitado, (como al

interior de un edificio)

y por lo tanto cada uno de los equipos que la

componen, no se encuentran tan separados unos de otros.

- Rede WAN: (wide área network) red de área

extendida, son redes que se encuentran en un espacio físico mucho mas grande

que las redes LAN por lo que se deben utiliza medios de transmisión diferentes.

- Apantallamiento: especie de malla metálica con la

que se recubre un cable, con el fin de proteger al cable de posibles

interferencias externas.

- Topología de red: Es la forma física en que las

computadoras están unidos unos a otros.

- Bit: Binary Digit. Digito Binario. Unidad mínima

de información, puede tener dos estados: encendido (1) ó apagado (0).

-Byte: corresponde a 8 bits

-Kilobytes: corresponde a 1024 bytes

-Mb: corresponde a 1024 kilobytes

- Mbps: megabyte por segundo corresponde a la

cantidad de megabytes que se pueden transmitir en el lapso de un segundo.

-

UTP : Unshielded Twisted Pair, que quiere decir cable de

par trenzado sin apantallar

2.3 ELABORAR CABLES DE RED

Pasos

para elaborar cables de red

1. Bueno lo siguiente es

coger la punta del cable UTP y pelarlo hasta que quede de la forma

adecuada para trabajar, Importante tener cuidado de no picar los cables:

2. Ubicamos los

colores del cable de acuerdo a la norma que deseas trabajar y con el corta frio

cortamos parejo nuestro cable.

3.

Procedemos después a ingresar el cable al Rj45 procurar que la

punta de los cables queden Bien adentro de lo contrario el cable no

nos servirá.

4. Finalmente Ponchamos el

cable

5. Nuestro resultado será un cable listo para

generar conexión.

Por ultimo utilizar el Tester para verificar que funcionen los

cables.

CONCENTRADOR

Un

concentrador o hub es un dispositivo que permite centralizar el cableado de una

red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y

repite esta señal emitiéndola por sus diferentes puertos.Son la base para las

redes de topología tipo estrella, También es llamado repetidor multipuerto.

Existen 3

clases de hubs, las cuales son:

- Pasivo: No necesita energía eléctrica. Se dedica a la interconexion.

- Activo: Necesita alimentación. Además

de concentrar el cableado, regeneran la señal, eliminan el ruido y amplifican

la señal

.- Inteligente: También llamados smart

hubs son hubs activos que incluyen microprocesador.

Visto lo

anterior podemos sacar las siguientes conclusiones:

1. El

concentrador envía información todos los ordenadores que están conectados a él.

Sin importar que halla un solo destinatario de la información.

2. Este

tráfico genera más probabilidades de colisión. Una colisión se produce cuando

un ordenador envia información de forma simultánea que otro ordenador. Al

chocar los dos mensajes se pierden y es necesario retransmitir.

3. Un

concentrador no tiene capacidad de almacenar nada.

4. Su

precio es barato. Añade retardos derivados de la transmisión del paquete a

todos los equipos de la red (incluyendo los que no son destinatarios del

mismo).

REPETIDOR

Un

repetidor es un dispositivo electrónico que recibe una señal débil o de bajo

nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan

cubrir distancias más largas sin degradación o con una degradación tolerable.

En

telecomunicación el término repetidor tiene el siguientes significado:

En el

caso de señales digitales el repetidor se suele denominar regenerador ya que,

de hecho, la señal de salida es una señal regenerada a partir de la de entrada.

Los

repetidores se utilizan tanto en cables de cobre portadores de señales

eléctricas como en cables de fibra óptica portadores de luz.

CONMUTADOR (SWITCH)

Switch es

un dispositivo electrónico de interconexión de redes de ordenadores que opera

en la capa 2 (nivel de enlace de datos) del modelo OSI.

Un

conmutador interconecta dos o más segmentos de red, pasando datos de un

segmento a otro, de acuerdo con la dirección de destino de los datagramas en la

red. Fusionando las redes en una sola.

Conexiones

en un Switch Ethernet:

Los

conmutadores poseen la capacidad de aprender y almacenar las direcciones de red

de nivel 2 (direcciones MAC) de los dispositivos alcanzables a través de cada

uno de sus puertos.

Por

ejemplo, un equipo conectado directamente a un puerto de un conmutador provoca

que el conmutador almacene su dirección MAC. Esto permite que, a diferencia de

los concentradores o hubs, la información dirigida a un dispositivo vaya desde

el puerto origen al puerto de destino.

ENRUTADOR (ROUTER)

Enrutador

(en inglés: router), ruteador o encaminador es un dispositivo de hardware para

interconexión de red de computadoras que opera en la capa tres (nivel de red).

Este dispositivo permite asegurar el enrutamiento de paquetes entre redes o

determinar la ruta que debe tomar el paquete de datos y asigna las direcciones

IP.

Los

enrutadores operan en dos planos diferentes:

·

Plano de

Controlen la que el enrutador se informa de que interfaz de salida es la más

apropiada para la transmisión de paquetes específicos a determinados destinos.

·

Plano de

Reenvío que se encarga en la práctica del proceso de envío de un paquete

recibido en una interfaz lógica a otra interfaz lógica saliente. Comúnmente los

enrutadores se implementan también como puertas de acceso a Internet, usándose

normalmente en casas y oficinas pequeñas.

2.5 COMO VALORAR EL AMBIENTE FÍSICO PARA EL DISEÑO DE TU RED.

VALORAR EL

AMBIENTE FISICO PARA EL DISEÑO DE TU RED.

INSTALACION ELECTRICA

La instalación eléctrica es muy importante que la instalación eléctrica esté

muy bien hecha. De no ser así, se corren riesgos importantes, incluso de

electrocución. Los problemas eléctricos suelen generar problemas intermitentes

muy difíciles de diagnosticar y provocan deterioros importantes en los

dispositivos de red. Todos los dispositivos de red deben estar conectados a

enchufes con tierra. Las carcasas de estos dispositivos, los armarios, las

canaletas mecánicas, etc., también deben ser conectadas a tierra.

Toda la instalación debe estar a su vez conectada a la tierra del edificio en

el que habrá que cuidar que el número de picas que posee es suficiente para

lograr una tierra aceptable. Otro problema importante que hay que resolver

viene originado por los cortes de corriente o las subidas y bajadas de tensión.

Para ello se pueden utilizar sistemas de alimentación ininterrumpida.

Normalmente, los sistemas de alimentación ininterrumpida (SAI) corrigen todas

las deficiencias de la corriente eléctrica, es decir, actúan de

estabilizadores, garantizan el fluido frente a cortes de corriente proporcionan

el flujo eléctrico adecuado, etcétera.

El SAI contiene en su interior unos acumuladores que se

cargan en el régimen normal de funcionamiento. En caso de corte de corriente,

los acumuladores producen la energía eléctrica que permite guardar los datos

que tuvieran abiertos las aplicaciones de los usuarios y cerrar ordenadamente

los sistemas operativos. Si además no se quiere parar, hay que instalar grupos

electrógenos u otros generadores de corriente conectados a nuestra red

eléctrica. Básicamente hay dos tipos de SAI:

- SAI de modo directo. La corriente eléctrica alimenta al SAI y éste suministra energía constantemente al ordenador. Estos dispositivos realizan también la función de estabilización de corriente.

- SAI demodo reserva. La corriente se suministra al ordenador directamente. El SAI sólo actúa en caso de corte de corriente.

CONTROL DE CONDICIONES

AMBIENTALES

Factores ambientales

Factores como

temperatura, ruido, vibración e iluminación son aspectos que se deben de tomar en cuanta al momento

de diseñar espacios adecuados para el diseño de una red entre los factores

ambientales que se pueden prever podemos encontrar los siguientes:

Estructura de lugar, Alta

tensión, Zona geográfica, Humedad, Temperatura ambiental, Polvo, Ruido, Interferencias, Distorsión, Ecos, Existencia de equipos de

comunicación.

FACTORES QUE SE DEBEN DE TOMAR EN CUENTA

Espacios adecuados para los equipos de aire acondicionado

Espacios adecuados para los suministros de energía

Colocar la red lejos de áreas que contengan materiales peligrosos

Colocar la red lejos del ruido.

Control ambiental

En cuartos que no tienen equipo electrónico la

temperatura del cuarto de telecomunicaciones debe mantenerse continuamente (24

horas al día, 365 días al año) entre 10 y 35 grados centígrados. La humedad

relativa debe mantenerse menor a 85%. Debe de haber un cambio de aire por hora.

En cuartos que tienen equipo electrónico la temperatura del cuarto de

telecomunicaciones debe mantenerse continuamente (24 horas al día, 365 días al

año) entre 18 y 24 grados centígrados. La humedad relativa debe mantenerse

entre 30% y 55%. Debe de haber un cambio de aire por hora. Se debe evitar el

uso de cielos falsos en los cuartos de telecomunicaciones. Las condiciones

ambientales es un tema que se tiene que tomar mucho en cuenta, ya que de estos

factores depende el buen funcionamiento de la red. Por medio de los factores se

crean las medidas de seguridad de la red. En particular los ruidos son un gran

problema en las comunicaciones de datos porque son causa de error de

transmisión.

SISTEMA DE CABLEADO ESTRUCTURADO

Cableado

estructurado

Los cambios que se deben realizar en las instalaciones de

red, especialmente en su cableado son frecuentes debido a la evolución de los

equipos y a las necesidades de los usuarios de la red. Esto nos lleva a tener

en cuenta otro factor importante: la flexibilidad. Un sistema de cableado bien

diseñado debe tener al menos estas dos cualidades: seguridad y flexibilidad. A

estos parámetros se le pueden añadir otros, menos exigentes desde el punto de

vista del diseño de la red, como son el coste económico, la facilidad de

instalación, etcétera.

Necesidad del cableado

estructurado

La necesidad de cambiar de lugar un puesto de trabajo

hace necesarios unos cambios profundos en el cableado de un edificio. Cambiar

la estructura de comunicaciones por cable de un edificio no es una tarea

sencilla y mucho menos económica. Puede ser inviable para una instalación

debido a dos factores:

- Económico. El elevado costo de una instalación completa de cableado hace que se eviten los cambios en la medida de lo posible.

- Económico. El elevado costo de una instalación completa de cableado hace que se eviten los cambios en la medida de lo posible.

-Logístico. Los puestos de trabajo muy

dependientes de la red hacen imposible los cambios en la red sin que sufran

importantes consecuencias para el desarrollo de sus tareas.

"El cableado estructurado es la técnica que permite

cambiar, identificar y mover periféricos o equipos de una red con flexibilidad

y sencillez. Según esta definición, una solución de cableado estructurado debe

tener dos características: modularidad, que sirve para construir arquitecturas

de red de mayor tamaño sin incrementar la complejidad del sistema, y

flexibilidad, que permite el crecimiento no traumático de la red".

2.6 COMO TRAZAR EL CABLEDO DE UNA RED PROPUESTA

SISTEMA DE CABLEADO ESTRUCTURADO

El cableado estructurado es la

técnica que permite cambiar, identificar y mover periféricos o equipos de una

red con flexibilidad y sencillez. Una solución de cableado estructurado debe

tener dos características: modularidad, que sirve para construir

arquitecturas de red de mayor tamaño sin incrementar la complejidad del

sistema, y flexibilidad, que permite el crecimiento no traumático de la red.

Elementos

del cableado estructurado

Partiendo del subsistema de más

bajo nivel jerárquico, se presenta la siguiente organización:

- Localización de cada puesto de trabajo. A cada puesto deben poder llegar todos los posibles medios de transmisión de la señal que requiera cada equipamiento: UTP, STP, fibra óptica, cables para el uso de transceptores y balums, etcétera.

-

Subsistema horizontal o de planta. Es

recomendable la instalación de una canaleta o un subsuelo por el que llevar

los sistemas de cableado a cada puesto. Las exigencias de ancho de banda

pueden requerir el uso de dispositivos especiales para conmutar paquetes de

red, o concentrar y repartir el cableado en estrella. En este nivel se pueden

utilizar todos los tipos de cableados mencionados: coaxial, UTP, STP, fibra,

etc., aunque alguno de ellos, como el coaxial, presentan problemas por su facilidad

de ruptura o su fragilidad, especialmente en los puntos de inserción de [t],

con la consiguiente caída de toda la red. Sólo si el sistema se compone de un

número reducido de puestos, el cable coaxial puede compensar por su facilidad

de instalación. Además, no requiere ningún dispositivo activo o pasivo para

que la red comience a funcionar. Subsistema distribuidor o administrador. Se

pueden incluir aquí los racks, los distribuidores de red con sus latiguillos,

etcétera.

Subsistema vertical o backbone. Este subsistema está encargado de comunicar todos los subsistemas horizontales por lo que requiere de medios de transmisión de señal con un ancho de banda elevado y de elevada protección. Para confeccionar un backbone se puede utilizar: cable coaxial fino o grueso (10 Mbps), fibra óptica u otro tipo de medios de transmisión de alta velocidad. También se pueden utilizar cables de pares, pero siempre en configuración de estrella utilizando concentradores especiales para ello. Los backbones más modernos se construyen con tecnología ATM, redes FDDI o Gigabyte Ethernet. Este tipo de comunicaciones es ideal para su uso en instalaciones que requieran de aplicaciones multimedia. - Subsistema de campus. Extiende la red de área local al entorno de varios edificios, por tanto, en cuanto a su extensión se parece a una red MAN, pero mantiene toda la funcionalidad de una red de área local. El medio de transmisión utilizado con mayor frecuencia es la fibra óptica con topología de doble anillo. - Cuartos de entrada de servicios, telecomunicaciones y equipos. Son los lugares apropiados para recoger las entradas de los servicios externos a la organización (líneas telefónicas, accesos a Internet, recepción de TV por cable o satélite, etc.), la instalación de la maquinaria de comunicaciones y para los equipamientos informáticos centralizados. En algunas organizaciones existen los tres tipos de espacios; en otras, el cuarto de equipos incluye al de telecomunicaciones y el de entrada de servicios es sustituido por un armario receptor. Aunque no es estrictamente indispensable, se recomienda un cuarto de comunicaciones por cada planta.

La especificación de cableado

estructurado exige que los cables no superen los 90 m de longitud, teniendo

en cuenta que se pueden añadir 10 m más para los latiguillos inicial y final,

de modo que el canal de principio a fin no supere los 100 m, que es la

distancia permitida por los cables UTP de categoría 5e. También se

especifican, por ejemplo, las distancias que hay que dejar alrededor de los

armarios para que se pueda trabajar cómodamente en ellos. Los estándares más

comunes sobre cableado estructurado son en ANSI/TIA/EIA-568 y

ANSI/TIA/EIA-569. Los armarios y distribuidores deben cumplir el estándar

ANSI/EIA-310.

Los cambios que se deben realizar en las instalaciones de red, especialmente

en su cableado son frecuentes debido a la evolución de los equipos y a las

necesidades de los usuarios de la red. Esto nos lleva a tener en cuenta otro

factor importante: la flexibilidad. Un sistema de cableado bien diseñado debe

tener al menos estas dos cualidades: seguridad y flexibilidad. Podemos añadir

costo económico, facilidad de instalación, etc.

|

2.7

¿CUALES SON LAS HERRAMIENTAS PARA EL PONCHADO Y VERIFICACION DE LA CONECTIVIDAD

DE LA RED?

1. tener a mano las

herramientas adecuadas:

Cable UTP.

Tester

Conectores Rj45

Pinza de

impacto

Corta Frio

Ponchadora

Teniendo a mano los

anteriores implementos para ponchar procedemos a mirar la categoría

del cable que queremos:

Cable

cruzado:

Cable cruzado se hace

combinando las los normas Norma A y Norma B (americana) (europea),

en palabras técnicas 568-A Y 568-B

Cable

Directo:

El cable directo se realiza

con una sola norma bien sea la A o la B

Recordemos que el cable cruzado de

utiliza para conectar dos dispositivos iguales (dos Computadoras) y el cable

directo se utiliza para conectar dos dispositivos

distintos. A continuación veremos los códigos de colores de

las dos normas.

SUBMODULO 2

ADMINISTRAR LOS RECURSOS DE UNA RED

1.- DETERMINAR LA FUNCIONALIDAD DEL SOFTWAERE DE RED RESPECTO A LOS RECURSOS DISPONIBLES.

DEFINICIÓN DE SERVIDOR

Un servidor, como la misma palabra indica, es un ordenador o máquina informática que está al “servicio” de otras máquinas, ordenadores o personas llamadas clientes y que le suministran a estos, todo tipo de información. A modo de ejemplo, imaginemos que estamos en nuestra casa, y tenemos una despensa. Pues bien a la hora de comer necesitamos unos ingredientes por lo cual vamos a la despensa, los cogemos y nos lo llevamos a la cocina para cocinarlos.

Así en nuestro ejemplo, nuestra máquina servidor sería la despensa, y los clientes somos nosotros como personas que necesitamos unos ingredientes del servidor o despensa. Pues bien con este ejemplo podemos entender ahora un poco mejor qué es un servidor.

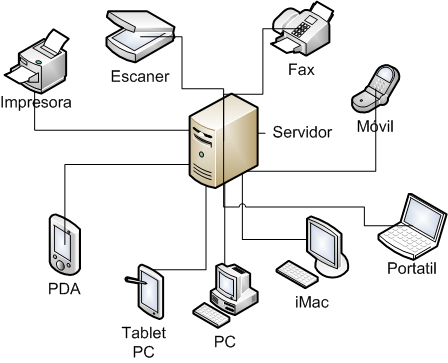

Por tanto un servidor en informática será un ordenador u otro tipo de dispositivo que suministra una información requerida por unos clientes (que pueden ser personas, o también pueden ser otros dispositivos como ordenadores, móviles, impresoras, etc.).

Por tanto básicamente tendremos el siguiente esquema general, en el denominado esquema “cliente-servidor” que es uno de los más usados ya que en él se basa gran parte de internet.

Como vemos, tenemos una máquina servidor que se comunica con variados clientes, todos demandando algún tipo de información. Esta información puede ser desde archivos de texto, video, audio, imágenes, emails, aplicaciones, programas, consultas a base de datos, etc.

Por regla general, las máquinas servidores suelen ser algo más potentes que un ordenador normal. Sobre todo suelen tener más capacidad tanto de almacenamiento de información como de memoria principal, ya que tienen que dar servicio a muchos clientes. Pero como todo, también depende de las necesidades, ya que podemos tener un servidor de menores prestaciones si vamos a tener pocos clientes conectados, o si los servicios que queramos en el servidor no requieren una gran capacidad servidora. A modo de ejemplo, podríamos hacer funcionar un ordenador en nuestra casa como si fuera un servidor, aunque esto no es lo más habitual. Por general, los servidores suelen estar situados en centros de datos de empresas (edificios con grandes salas dedicadas a alojar a los servidores).

"SERVIDORES" "Server" ó servidor, también llamado "Host"; es una computadora con muy altas capacidades, encargada de proveer diferentes servicios a las redes de datos (una red es un conjunto de computadoras interconectadas entre sí), tanto inalámbricas como las basadas en cable, también permite accesos a cuentas de correo electrónico, administración de dominios empresariales, hospedaje y dominios Web entre otras funciones.

En la siguiente lista hay algunos tipos comunes de servidores:

Servidor de impresiones: controla una o más impresoras y acepta trabajos de impresión de otros clientes de la red, poniendo en cola los trabajos de impresión (aunque también puede cambiar la prioridad de las diferentes impresiones).

Servidor de correo: almacena, envía, recibe, enruta y realiza otras operaciones relacionadas con el correo electrónico para los clientes de la red.

Servidor proxy: permite administrar el acceso a internet en una red de computadoras permitiendo o negando el acceso a diferentes sitios Web. realiza un cierto tipo de funciones a nombre de otros clientes en la red para aumentar el funcionamiento de ciertas operaciones, también proporciona servicios de seguridad, o sea, incluye un cortafuegos.

Servidor de la telefonía: realiza funciones relacionadas con la telefonía, como es la de contestador automático, realizando las funciones de un sistema interactivo para la respuesta de la voz, almacenando los mensajes de voz, encaminando las llamadas y controlando también la red o el Internet.

Servidor web: almacena documentos HTML, imágenes, archivos de texto, escrituras, y demás material Web compuesto por datos (conocidos colectivamente como contenido), y distribuye este contenido a clientes que la piden en la red.

Servidor de base de datos: provee servicios de base de datos a otros programas u otras computadoras, como es definido por el modelo cliente-servidor. También puede hacer referencia a aquellas computadoras (servidores) dedicadas a ejecutar esos programas, prestando el servicio.

Servidor de reserva: tiene el software de reserva de la red instalado y tiene cantidades grandes de almacenamiento de la red en discos duros u otras formas del almacenamiento (cinta, etc.) disponibles para que se utilice con el fin de asegurarse de que la pérdida de un servidor principal no afecte a la red. Esta técnica también es denominada clustering.

Servidor de Seguridad: Tiene software especializado para detener intrusiones maliciosas, normalmente tienen antivirus, antispyware, antimalware, además de contar con cortafuegos redundantes de diversos niveles y/o capas para evitar ataques, los servidores de seguridad varían dependiendo de su utilización e importancia.

Sin embargo, de acuerdo al rol que asumen dentro de una red se dividen en:

- Servidor dedicado: son aquellos que le dedican toda su potencia a administrar los recursos de la red, es decir, a atender las solicitudes de procesamiento de los clientes.

- Servidor no dedicado: son aquellos que no dedican toda su potencia a los clientes, sino también pueden jugar el rol de estaciones de trabajo al procesar solicitudes de un usuario local.

1.1 IDENTIFICAR LA CAPACIDAD DEL SERVIDOR

Los elementos internos que definen sus capacidades son:

Microprocesador: es el cerebro encargado de realizar todas las operaciones aritméticas y lógicas requeridas para el proceso de los datos, pero básicamente estos dispositivos no cuentan con un solo procesador, sino una estructura que soporta hasta 16 microprocesadores instalados e interconectados entre sí, actualmente cada microprocesador cuenta con dos ó más núcleos.

Memoria RAM: es una memoria rápida que se encarga de almacenar de manera temporal la información necesaria para que la computadora trabaje. Si hay poca memoria RAM, la computadora utilizará el disco duro para simularla pero será mas lento el equipo, entre mas memoria RAM mas rápida será la computadora.

Placas del sistema ó tarjetas principales: son las encargadas de interconectar todos los dispositivos interiores, pero también puede contar con varias placas. Integran puertos de comunicaciones (COM, USB, LPT, RJ45, enlaces ópticos, etc.), también las ranuras de expansión para tarjetas y los conectores para unidades de disco (discos duros y unidades ópticas).

Disco duro: es un dispositivo de almacenamiento magnético, en el cuál se almacena la mayor cantidad de información de la computadora, ya que incluye el sistema operativo (Microsoft ®Windows 2008/2003, Sun® Solaris 10, Linux LAMP, etc.), las aplicaciones (gestores de bases de datos, gestores de correo electrónico, sistemas de almacenamiento de dominios y espacio Web, etc.), los archivos generados por el usuario (texto, hojas de cálculo, música comprimida, videos), etc.

Unidades de disco óptico: es una bahía en la que generalmente se instala un lectores de discos CD ó lectores de DVD para las aplicaciones del servidor.

Las fuentes de poder: son los dispositivos encargados de suministrar la alimentación eléctrica a los elementos internos, la cuál tiene un diseño especifico para servidor, con mas potencia que una fuente común ya que debe tener la capacidad de encontrarse encendida durante las 24 horas del día y los 365 días del año, un servidor común soporta hasta 700 vatios. Un servidor común cuenta con 2 fuentes redundantes, si una falla, tiene la capacidad de seguir trabajando con la segunda mientras se resuelve la falla.

Sistema operativo y aplicaciones: utilizan sistemas operativos de Microsoft® Windows Server/NT/2003-2008, versiones de Linux (Servidores basados en CentOS ó Fedora), Sun® Solaris y Novell®, etc. los cuáles son encargados de ser el interpretes entre la computadora y el humano, así como de reconocer dispositivos y ejecutar las aplicaciones dedicadas.

USOS ESPECIFICOS DE LOS SERVIDORES.

Se utilizan para centros de proceso de datos, grupos de trabajo en redes, hospedaje de páginas Web, en gran escala (miles y millones de usuarios de manera simultánea), es el caso de los servidores de las universidades, sistemas de correo, portales Web, etc.

Se utilizan para centros de proceso de datos, grupos de trabajo en redes, hospedaje de páginas Web, en gran escala (miles y millones de usuarios de manera simultánea), es el caso de los servidores de las universidades, sistemas de correo, portales Web, etc.

Los servidores tienen sistemas que les permiten resolver ciertas averías de manera automática así como sistemas de alerta para evitar fallas en operaciones de datos críticos, ya que deben estar encendidos los 365 días del año las 24 horas del día.

Actualmente para el uso dentro de redes pequeñas (casas y algunas oficinas), se pueden utilizan como servidores las computadoras de escritorio "Desktop", debido a que tienen la capacidad de soportarlas las funciones de manera eficiente a muy bajo costo; hasta el 80% de ahorro con respecto a un servidor comercial.

Conectores y puertos de los servidores

Puede contar con básicamente los siguientes puertos para la comunicación con dispositivos y servicios externos:

Puede contar con básicamente los siguientes puertos para la comunicación con dispositivos y servicios externos:

| Puerto | Características y usos | Imagen |

| USB "Universal Serial Bus" | Utilizado para conectar una gran variedad de dispositivos externos. Tiene una velocidad de transmisión de hasta 60 MB/s (Megabytes/segundo). | |

| MiniDIN | Permite la conexión de teclado y ratón con conector PS/2 | |

| VGA "Video Graphics Array" | Se utiliza para conectar proyectores digitales, pantallas LCD, monitores CRT, para visualizar las imágenes en otra pantalla. | |

| LPT "Local Print Terminal" | Utilizado principalmente para conectar antiguas impresoras. Tiene una velocidad de transmisión de hasta 1 MB/s. | |

| RJ-45 "Registred Jack 45" | Se utiliza para conectar la computadora a la red de área local (LAN - red de computadoras cercanas interconectadas entre sí), por medio de cables, formato GigaLAN 1000 Mbps. |  |

| SCSI "Small Components System Interconnect" | Utilizadas para la conexión con dispositivos externos de alta velocidad. Básicamente el mas utilizado cuenta con 68 pines y un conector tipo MOLEX para alimentación. (Bahías frontales que permiten acoplar el DD y su respectiva alimentación; en el caso del panel trasero, solamente se encuentra el puerto). |   |

| SATA/SATA 2 "Serial Advanced Technology Attachment" | Utilizadas para la conexión con discos duros de alta velocidad. Cuenta con conector SATA para datos y alimentación. (Bahías frontales que permiten acoplar el DD y su respectiva alimentación). |   |

| COM "COMmunications" | Es un puerto utilizado básicamente para la conexión de módem externo y dispositivos PDA. Tiene una velocidad de transmisión de hasta 112 KB/s (Kilobytes/segundo). |

1.1 IDENTIFICA LAS CAPACIDADES UNA COMPUTADORA

CAPACIDAD DE DISCO DURO

1.2 VERIFICA LAS CARACTERISTICAS DE LOS EQUIPOS DE COMPUTO Y

PERIFERICOS QUE CONFORMAN LA RED

PRACTICA IDENTIFICANDO

LOS SIGUIENTES ELEMENTOS INTERNOS Y

EXTERNOS:

MARCA Y MODELO DE LA PC

PROCESADOR:

MEMORIA:

SISTEMA OPERATIVO:

CAPACIDAD DEL DISCO DURO:

TIPOS DE PUERTOS:

ANTIVIRUS:

NOMBRE DE EQUIPO EN LA RED:

NOMBRE DE GRUPO DE TRABAJO EN LA RED:

UNIDADES CD:

UNIDADES DE DISCO:

CONTROLADOR DE AUDIO:

CONTROLADOR DE VIDEO:

CONTROLADOR DE RED:

PRACTICA IDENTIFICANDO

LOS SIGUIENTES PERIFERICOS QUE CONFORMAN LA RED

CONCENTRADOR

SWITCH

MODEN

ROUTER

RACK

PATCH PANEL

2.1 IDENTIFICAR EL EQUIPO DE COMPUTO DETERMINANDO MARCA, VERSION, MODELO, CARACTERISITICAS

MARCAS DE COMPUTADORAS

MARCAS DE PROCESADORES

MARCAS DE MEMORIAS

TECNOLOGIAS DE MEMORIAS

MARCAS DE SISTEMAS OPERATIVOS

2.2 VERIFICAR LA CONECTIVIDAD DE LA RED

USO Y UTILIDAD DE LOS COMANDOS IPCONFIG Y PING.

En este tutorial vamos a ver cómo podemos controlar nuestra red a través de los comandos IPConfig y Ping. Se trata de dos comandos de consola de Windows que nos permiten ver de forma rápida una serie de informaciones sobre nuestra red y su estado.

Antes de nada vamos a recordar como se accede al editor de comandos.

Para acceder al Editor de comandos vamos a Inicio y hacemos clic sobre Ejecutar.

En la ventana que se nos abre escribimos CMD y pulsamos en Aceptar.

Con esto ya tenemos abierta la ventana del editor de comandos.

IPCONFIG:

El comando IPConfig nos muestra la información relativa a los parámetros de nuestra configuración IP actual.

Este comando tiene una serie de modificadores para ejecutar una serie de acciones concretas. Estos modificadores son:

/all

Muestra toda la información de configuración.

/allcompartments

Muestra información para todos los compartimientos.

/release

Libera la dirección IP para el adaptador específicado (IPv4 e IPv6).

/renew

Renueva la dirección IPv4 para el adaptador específicado.

/renew6

Renueva la dirección IPv6 para el adaptador específicado.

/flushdns

Purga la caché de resolución de DNS.

/registerdns

Actualiza todas las concesiones DHCP y vuelve a registrar los nombres DNS.

/displaydns

Muestra el contenido de la caché de resolución DNS.

/showclassid

Muestra todas los id. de clase DHCP permitidas para este adaptador.

/setclassid

Modifica el id. de clase DHCP.

Vamos a centrarnos en la información que se nos ofrece al ajacutar IPConfig /all.

Para ello escribimos en el editor de comandos IPConfig /all y pulsamos Intro

A continuación se nos muestra toda la información relativa a nuestra conexión y configuración IP.

Como podemos ver en la imagen, la información que nos ofrece es bastante amplia, pero vamos a centrarnos en la que más nos puede interesar y más podemos usar.

DHCP habilitado.- Nos indica si el servicio DHCP está habilitado o no.

Configuración automática habilitado.- Nos indica si tenemos la configuración de nuestra red en forma automática.

Vínculo: dirección IPv6 local.- Nos muestra nuestra la dirección IPv6 de nuestra máquina (en SO que lo admitan).

Dirección IPv4.- Nos muestra la dirección IP actual de nuestra máquina.

Máscara de subred.- Nos muestra cual es la máscara de subred de nuestra red.

Puerta de enlace predeterminada.- Nos muestra la IP de la puerta de enlace (normalmente de nuestro router).

Servidor DHCP.- Muestra la IP del servidor DHCP al que estamos conectados.

IAID DHCPv6.- Muestra la información sobre DHCP en la versión IPv6 (en SO que lo admiten).

Servidores DNS.- Nos muestra la IP de los servidores DNS a los que estamos conectados.

Esta información es muy importante, ya que nos permite saber la IP de nuestro equipo, la Puerta de enlace (que usaremos si queremos configurar nuestro router para entrar en él) y las DNS.

PING:

Cuando hacemos ping a un equipo (ejecutamos el comando ping) o a una dirección IP lo que hace el sistema es enviar a esa dirección una serie de paquetes (normalmente cuatro) de un tamaño total de 64 bytes (salvo que se modifique) y queda en espera del reenvío de estos (eco), por lo que se utiliza para medir la latencia o tiempo que tardan en comunicarse dos puntos remotos.

Una de las ventajas de ejecutar este comando es que los paquetes se envía atacando directamente la IP a la que dirigimos el ping, lo que hace que una de sus utilidades es comprobar la conectividad de nuestra red, ya que no están influidos por ningún controlador del sistema.

Para comprobar el correcto funcionamiento de los elementos de nuestra red podemos hacer tres ping en el orden que se especifica:

Un primer ping a nuestra IP local, con lo que comprobamos que nuestra tarjeta de red funciona correctamente (en este caso hacemos PING 192.168.1.37).

Un segundo ping a nuestra Puerta de enlace, con lo que comprobamos que nuestro equipo se comunica correctamente con nuestro router (en este caso hacemos PING 192.168.1.1).

Un tercer ping a la IP de nuestro servidos DNS, con lo que comprobamos que nuestro router se conecta correctamente con el exterior, es decir, con Internet (en este caso hacemos PING 80.58.61.250).

Para comprobar la nuestra conexiones de red podemos hacer ping a cualquier equipo de nuestra red, con lo que podemos comprobar si estamos realmente conectados a ese equipo, ya que en esta prueba no nos va a afectar ni configuraciones de Firewall (salvo que lo configuremos expresamente para no admitirlos) ni permisos de acceso al sistema, puesto que el ping se hace directamente sobre la tarjeta.

También podemos hacer PING a una dirección de una World Wide Web determinada . Por ejemplo, podemos hacer ping www.telefonica.net y el efecto será el mismo, siempre y cuando nuestro servicio DNS funcione correctamente.

Al igual que ocurre con el comando IPConfig el comando PING tiene también una serie de modificadores que en un momento dado nos pueden ser de utilidad.

Estos modificadores son:

-t

Hacer ping al host especificado hasta que se detenga.

-a

Resolver direcciones en nombres de host.

-n cuenta

Número de solicitudes de eco para enviar.

-l tamaño

Enviar tamaño del búfer.

-f

Establecer marcador No fragmentar en paquetes (sólo en IPv4).

-i TTL

Tiempo de vida.

-v TOS

Tipo de servicio (sólo en IPv4).

-r cuenta

Registrar la ruta de saltos de cuenta (sólo en IPv4).

-s cuenta

Marca de tiempo de saltos de cuenta (sólo en IPv4).

-j lista-host

Ruta de origen no estricta para lista-host (sólo en IPv4).

-k lista-host

Ruta de origen estricta para lista-host (sólo en IPv4).

-w tiempo de espera

Tiempo de espera en milisegundos para esperar cada respuesta.

-R

Usar encabezado de enrutamiento para probar también la ruta inversa (sólo en IPv6).

-S srcaddr

Dirección de origen que se desea usar (sólo en IPv6).

-4

Forzar el uso de IPv4.

-6

Forzar el uso de IPv6.

2.3 ANALIZAR EL PROCESO DE CARGA DEL SISTEMA OPERATIVO DE RED EN EL

SERVIDOR

Instalar Windows 2008

Sistema

operativo de Red

Sistema que mantiene a dos o más

equipos unidos a través de algún medio de comunicación (cable, aire), con el

objetivo de compartir recursos (hardware y software). Este coordina la

interacción entre los recursos de la red y los equipos de la red, de forma centralizada

mediante un ordenador principal.

Roles de sistemas operativos en

red.

·

Servidores: Equipados con S.O. en red. Son los encargados de

proporcionar recursos a los clientes.

·

Clientes: Equipados con S.O. monopuesto. Se conectan y validan al

servidor para poder empezar a trabajar.

·

Un S.O. en red normalmente es multitarea (procesa más de una tarea a

la vez), ya que dispone de más de un CPU.

Características del sistema

operativo de Red Windows server 2008

Hay algunas

diferencias (unas sutiles y otras no tanto) con respecto a la arquitectura

del nuevo Windows Server 2008, que pueden cambiar drásticamente la manera en

que se usa este sistema operativo. Estos cambios afectan a la manera en que

se gestiona el sistema hasta el punto de que se puede llegar a controlar el

hardware de forma más efectiva, se puede controlar mucho mejor de forma

remota y cambiar de forma radical la política de seguridad. Entre las mejoras

que se incluyen, están:

·

Nuevo proceso de reparación de sistemas NTFS: proceso en segundo plano

que repara los archivos dañados.

·

Creación de sesiones de usuario en paralelo: reduce tiempos de espera

en los Terminal Services y en la creación de sesiones de

usuario a gran escala.

·

Cierre limpio de Servicios.

·

Sistema de archivos SMB2: de 30 a 40 veces más rápido el acceso a los

servidores multimedia

.

·

Address Space Load Randomization (ASLR): protección contra malware en

la carga de controladores en memoria.

·

Windows Hardware Error Architecture (WHEA): protocolo mejorado y

estandarizado de reporte de errores.

·

Virtualización de Windows Server: mejoras en el rendimiento de la

virtualización.

·

PowerShell: inclusión de una consola mejorada con soporte GUI para

administración.

·

Server Core: el núcleo del sistema se ha renovado con muchas y nuevas mejoras.

|

3.1. Identificar los recursos de la red.

Es identificar en la red, impresoras, escáneres y otros periféricos; archivos, carpetas o disco completos; servicios como cuando una comparte la conexión a Internet y todo aquello que una computadora posee y puede beneficiar a las demás.

3.2. Generar cuentas y grupos de usuarios.

CONFIGURACIÓN SOBRE Windows XP:

La configuración es idéntica a la

anterior, lo único que varía es dónde están colocadas las cosas...

El primer paso es localizar la

conexión de área local de nuestro adaptador de red en Mi PC - Mis

sitios de red - Ver conexiones de red.

Abrir el diálogo Propiedades,

por ejemplo, pulsando el botón derecho sobre la conexión. Buscar el protocolo

TCP/IP y seleccionar el botón propiedades.

Colocar en el cuadro que aparece la

configuración que estamos usando en el ejemplo, ahora para el PC 3

En windows xp, en principio, no es

necesario instalar ningún elemento adicional para poder compartir recursos.

Sí que debemos colocar el equipo en

el mismo grupo de trabajo que el resto para que el acceso sea más rápido. Esto

lo hacemos en MI PC, Ver información del sistema, pestaña Nombre

de equipo:

Para cambiar el nombre del equipo o

el nombre del grupo de trabajo, pulsamos el botón Cambiar...

3.3. Establecer niveles de seguridad.

Herramientas para la gestión de la seguridad

Se han creado mejoras para la gestión de la seguridad, como puede ser el

Centro de Seguridad de Windows: El Panel de Control añade un icono de

configuraciones de seguridad. Hace una serie de comprobaciones: Comprueba si

Windows Firewall está activado o no, también comprueba la presencia de otros,

comprueba la presencia de programas antivirus. También comprueba que las

actualizaciones automáticas estén activadas.

Mediante el centro de seguridad puedes acceder a:

1. - Opciones de Internet: Permite personalizar el nivel de seguridad en

Internet.

2. - Firewall de Windows:

3.- Actualizaciones automáticas: Permite que se active una opción para

que Windows busque las actualizaciones y las descargue en el equipo.

3.4. Asignar derechos y atributos a usuarios y grupos.

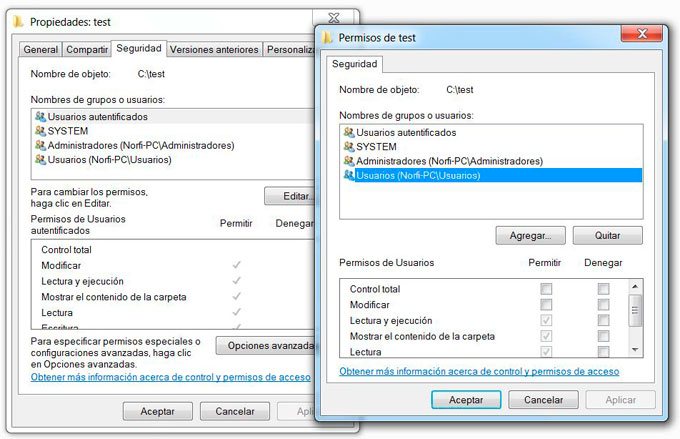

Como denegar y otorgar permisos a usuarios

Para conocer, cambiar, asignar o quitar permisos de archivos y carpetas haz lo siguiente:

1- Clic derecho en el archivo o carpeta.

2- Clic en Propiedades y después, en la pestaña Seguridad.

3- Clic en el botón Editar para abrir la ventana Permisos.

4- Si en el cuadro Nombres de grupos o usuarios no aparece la entidad necesaria agrégala.

Selecciona el usuario o grupo y activa la casilla Permitir o Denegar en el permiso correspondiente.

Los permisos que se pueden denegar y otorgar son los siguientes:

• Control total

• Modificar

• Lectura y ejecución

• Mostrar el contenido de la carpeta

• Lectura

• Escritura

2- Clic en Propiedades y después, en la pestaña Seguridad.

3- Clic en el botón Editar para abrir la ventana Permisos.

4- Si en el cuadro Nombres de grupos o usuarios no aparece la entidad necesaria agrégala.

Selecciona el usuario o grupo y activa la casilla Permitir o Denegar en el permiso correspondiente.

Los permisos que se pueden denegar y otorgar son los siguientes:

• Control total

• Modificar

• Lectura y ejecución

• Mostrar el contenido de la carpeta

• Lectura

• Escritura

Denegar y otorgar permisos especiales a usuarios

Existen otra serie de permisos para usos específicos, son los llamados permisos especiales.

Para definir, ver, cambiar o quitar permisos especiales haz lo siguiente:

1- Después de abrir Propiedades y la pestaña Seguridad, da un clic en el botón Opciones avanzadas y luego en Cambiar permisos.

2- En la ventana Permisos da un clic en el nombre del grupo o el usuario y a continuación escoge Editar.

Si activas la casilla "Reemplazar todos los permisos de objetos secundarios por permisos heredables de este objeto", se aplicara la acción a todas las subcarpetas y archivos.

Los permisos especiales pueden ser los siguientes:

• Control total

• Atravesar carpeta/Ejecutar archivo

• Mostrar carpeta/Leer datos

• Leer atributos

• Leer atributos extendidos

• Crear archivos/Escribir datos

• Crear carpetas/Anexar datos

• Escribir atributos

• Escribir atributos extendidos

• Eliminar subcarpetas y archivos

• Eliminar

• Permisos de lectura

• Cambiar permisos

• Tomar posesión

2- En la ventana Permisos da un clic en el nombre del grupo o el usuario y a continuación escoge Editar.

Si activas la casilla "Reemplazar todos los permisos de objetos secundarios por permisos heredables de este objeto", se aplicara la acción a todas las subcarpetas y archivos.

Los permisos especiales pueden ser los siguientes:

• Control total

• Atravesar carpeta/Ejecutar archivo

• Mostrar carpeta/Leer datos

• Leer atributos

• Leer atributos extendidos

• Crear archivos/Escribir datos

• Crear carpetas/Anexar datos

• Escribir atributos

• Escribir atributos extendidos

• Eliminar subcarpetas y archivos

• Eliminar

• Permisos de lectura

• Cambiar permisos

• Tomar posesión

Obtener permisos de archivos propiedad de SYSTEM y TrustedInstaller

Para obtener un control total de una archivo o carpeta, necesario para hacer ciertas modificaciones en archivos del sistemas es necesario tomar posesión de ellos.

Para eso haz lo siguiente.

1- Después de abrir Propiedades y la pestaña Seguridad, da un clic en el botón Opciones avanzadas y luego en la pestaña Propietario.

2- Da un clic en Editar, selecciona en la lista de Nuevo Propietario el que te interesa, si no aparece agrégalo.

3- Activa la casilla "Reemplazar propietario de todos los subcontenedores y objetos" para hacerlo efectivo a todas las subcarpetas y archivos.

Para esto es necesario ser administrador del equipo, en ese caso se puede tomar posesión de cualquier archivo del mismo.

2- Da un clic en Editar, selecciona en la lista de Nuevo Propietario el que te interesa, si no aparece agrégalo.

3- Activa la casilla "Reemplazar propietario de todos los subcontenedores y objetos" para hacerlo efectivo a todas las subcarpetas y archivos.

Para esto es necesario ser administrador del equipo, en ese caso se puede tomar posesión de cualquier archivo del mismo.

3.5. Compartir recursos en la red

Para compartir una impresora en la red, sigue estos pasos:

Nota: Las acciones que describe este apartado deben hacerse en el equipo que posee la impresora.

Nota: Las acciones que describe este apartado deben hacerse en el equipo que posee la impresora.

- Ve a Inicio, haz clic en Impresoras y faxes.Contraer esta imagen

- Haz clic con el botón secundario del mouse en la impresora que deseas compartir y selecciona Compartir.Contraer esta imagen

- Haz clic en Compartir esta impresora. De forma predeterminada, aparecerá el nombre de la impresora. Si lo deseas, también puedes cambiarle el nombre. A continuación, haz clic en Aplicar y luego en Aceptar.Contraer esta imagen

Nota: si lo deseas, puedes usar la impresora en otro equipo con un sistema operativo que no sea Windows XP. Para ello, haz clic en Controladores adicionales y selecciona el que corresponda. Recuerda que, en este caso, deberás instalar el controlador.

3.6. Monitorear la red.

Con estos 12 comandos podremos monitorear nuestra red en Vista, obtener numerosa información y ayudarnos en la resolución de problema. Para ejecutarlas es necesario abrir la terminal de comandos, podemos hacer esto en Inicio > Ejecutar > CMD y presionamos Aceptar.

- getmac – esta herramienta mostrará las direcciones MAC de los adaptadores de red conectados al sistema.

- hostname – ¿no estás seguro del nombre de tu PC en una red? Tan solo tipea hostname y presiona Entrar.

- ipconfig – de acuerdo a la propia descripción de Microsoft, esta herramienta está diseñada para mostrar sólo la dirección IP, máscara de subnet y puertas de enlace (gateway) para cada adaptador TCP/IP, pero adicionalmente a enumerar estos parámetros permite opciones para renovar las opciones DNS y nuestra IP si estamos bajo un DHCP.

- nslookup – resuelve la IP de un hostname o dominio usando DNS.

- net – herramienta general que cubre una gran gama de funcionalidad.

- netstat – muestra estadísticas del protocolo TCP/IP y conexiones en la red.

- netsh – permite a los usuarios de Vista tanto ver como alterar la configuración de red de PCs.

- pathping – es una solución intermedia que junta la funcionalidad de traceroute y ping.

- nbtstat – una herramienta que muestra estadísticas de protocolo y conexiones TCP/IP establecidas, utilizando NetBIOS como medio.

- ping – hace un ‘ping’ o llamado a una dirección IP o nombre de host.

- route – manipula las tablas de enrutamiento de la red.

- tracert – los usuarios pueden implementar este comando para identificar problemas entre un PC local y una dirección de Red.

3.7. Aplicar mantenimiento a la red.

Tareas de mantenimiento que mejoran el rendimiento

Con el tiempo, los equipos funcionan más lentamente debido a la desorganización de los archivos y al consumo de recursos por software que ya no necesitas. Microsoft Windows XP incluye herramientas para limpiar tu equipo y restablecer su rendimiento.

Antes de nada, haz una copia de seguridad de tu equipo.

Quitar programas que no utilizas

Primero, quita los programas que ya no utilices. Los programas ocupan espacio en tu equipo y algunos se ejecutan en segundo plano sin que lo sepas. Quitar los programas que no utilizas puede ayudar a restablecer el rendimiento del equipo.

Instalar y ejecutar software antispyware

La mayoría de los programas se pueden quitar con la función Agregar o quitar programas del Panel de control, pero los programas spyware son más difíciles de desinstalar. Windows Defender (una descarga gratuita de Microsoft) u otro programa antispyware puede detectar y quitar estos programas. Debes tener siempre un programa antispyware instalado, ya que el spyware se puede instalar automáticamente en tu equipo sin tu conocimiento. Después de instalar el programa antispyware, ejecútalo para detectar y quitar todos los programas no deseados.

Liberar espacio desperdiciado

Quitar los programas que no utilizas es una manera excelente de liberar espacio en disco y aumentar la velocidad de tu equipo. Otra forma de encontrar espacio en disco desperdiciado es usar la herramienta Liberar espacio.

Desfragmentar la unidad de disco duro

Cuando un archivo está fragmentado, el equipo tarda más tiempo en leerlo porque tiene que saltar a diferentes secciones de la unidad de disco duro. La desfragmentación mejora el rendimiento del equipo mediante la organización de los archivos. Aunque la fragmentación es una operación complicada, es muy sencillo desfragmentar el equipo.

Desconectar conexiones de red sin usar

El problema con las unidades de red es que Windows XP intentará conectarse a la unidad de red cuando se inicie. Si el equipo remoto no responde inmediatamente, Windows XP esperará, lo que puede aumentar el tiempo que tarda en iniciarse. Además, algunos programas intentarán conectarse a la unidad de red cuando examines archivos y carpetas. Para reducir el problema, puedes desconectar las unidades que no utilices.

3.8. Generación de reportes

PROXIMAMENTE MAS INFORMACION